Phương pháp 1: Kiểm tra lịch sử cập nhật trên máy chủ

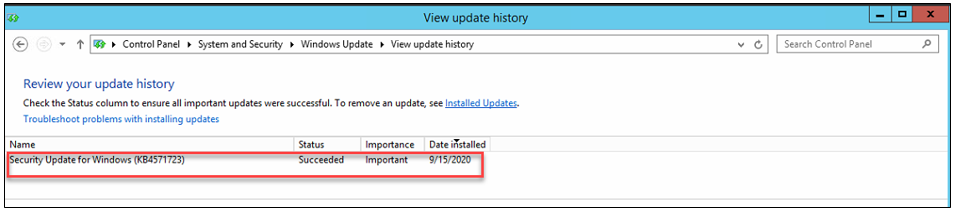

- Windows Server 2012:

Truy cập Windows Update > View update history > Kiểm tra mã bản cập nhật đã đúng với mã phiên bản cần cập nhật tại mục 2.1.

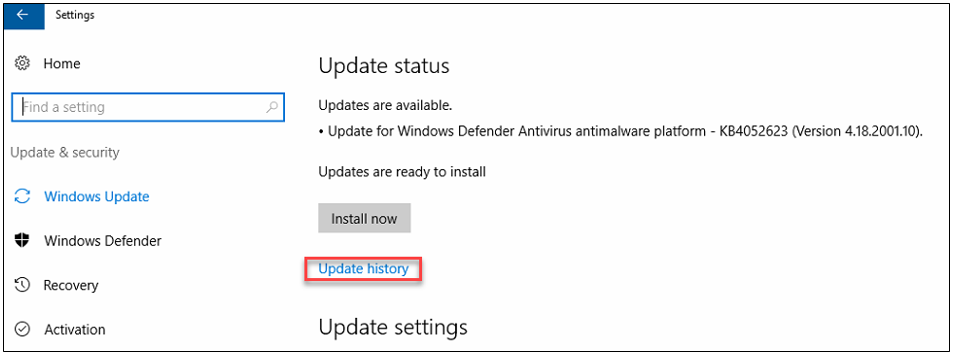

- Windows Server 2016 trở lên/ Windows 10:

Truy cập Setting > Update & Security > Update history > Kiểm tra mã bản cập nhật đã đúng với mã phiên bản cần cập nhật tại mục 2.1.

Phương pháp 2: Sử dụng CommandLine

- Cách thức truy cập CommandLine:

+ Vào thanh công cụ Start > Run > gõ cmd.exe và chọn OK

+ Vào thanh công cụ Start > Gõ cmd tại ô tìm kiếm và ấn ENTER

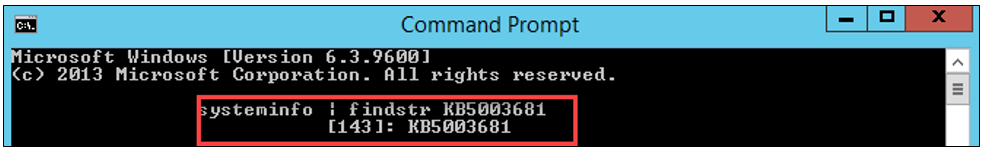

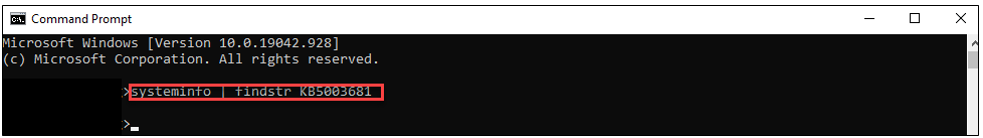

Sử dụng lệnh systeminfo | findstr KB(mã kb tại mục 2.1)

- Ví dụ: systeminfo | findstr KB5003681

+ Với những máy chủ đã update sẽ hiện thông tin:

+ Với những máy chủ chưa update, sẽ không hiện ra thông tin:

3. Hướng dẫn thực hiện cập nhật bản vá

3.1. Đối với hệ thống không có máy chủ WSUS

- Bước 1: Kiểm tra OS, version hệ điều hành đang sử dụng:

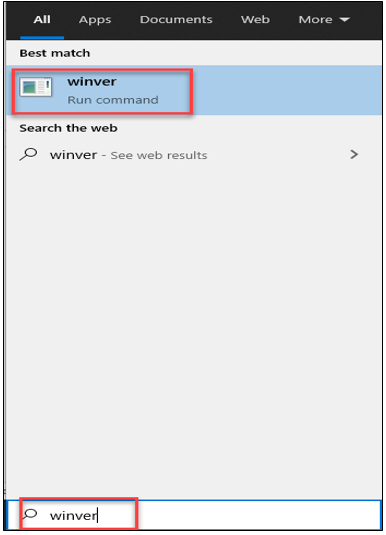

Cách 1: Chọn thanh Start > Gõ winver > Enter để kiểm tra:

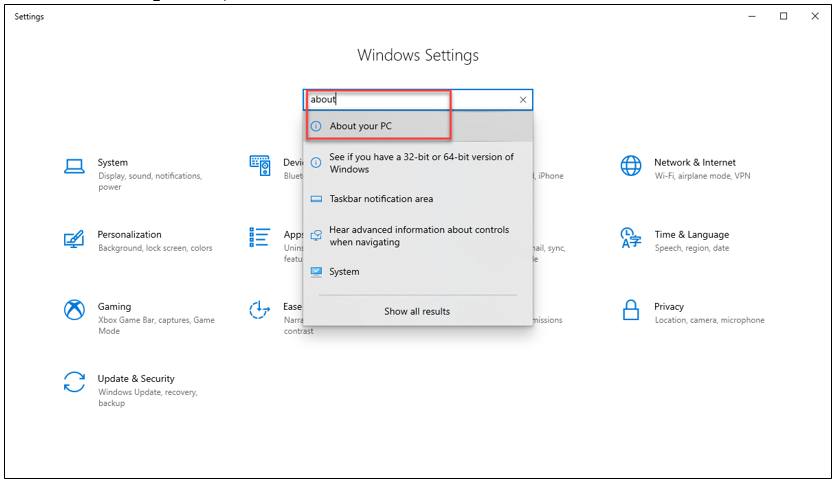

Cách 2: Chọn Setting > Nhập ô tìm kiếm “About this PC” (hoặc chuột phải This PC > Properties)

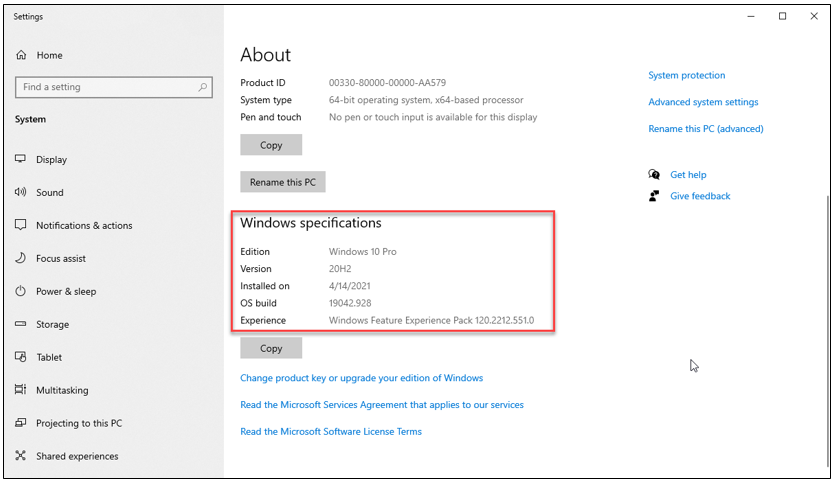

Kiểm tra mục: Windows Specifications

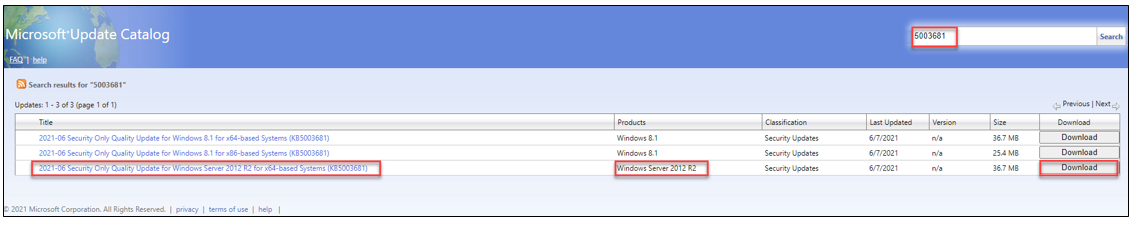

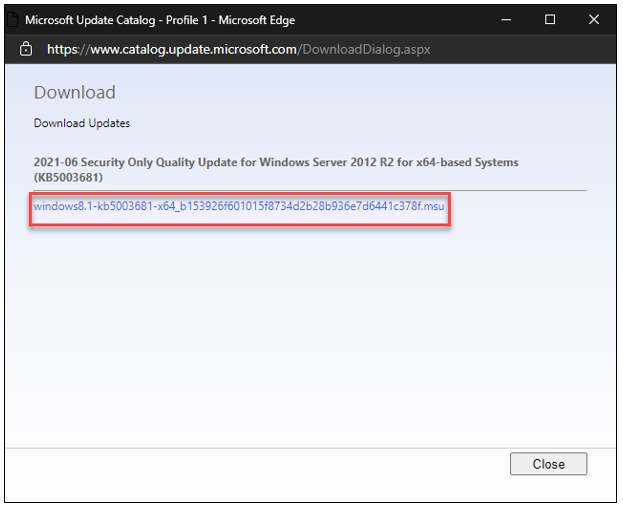

- Bước 2: Download bản vá tại

https://www.catalog.update.microsoft.com/Home.aspx

Tại ô Search nhập mã kb phù hợp dựa vào bảng trên mục 2.1

- Bước 3: Tìm và tải bản cập nhật phù hợp cho máy chủ hệ điều hành

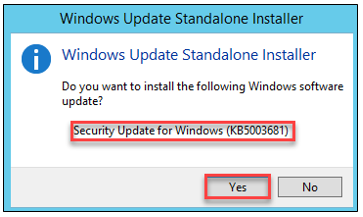

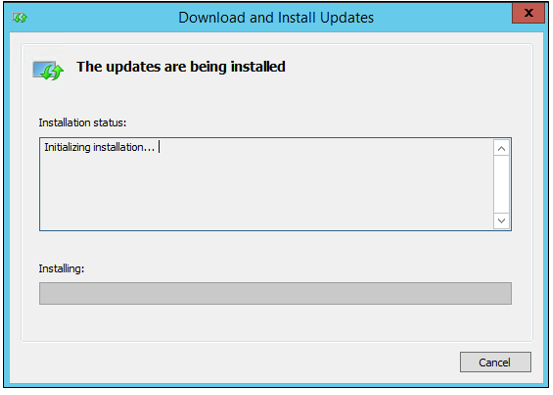

- Bước 4: Cài đặt bản cập nhật đã tải lên từng máy

- Bước 5: Khởi động lại máy chủ sau khi tiến hành cài đặt bản cập nhật.

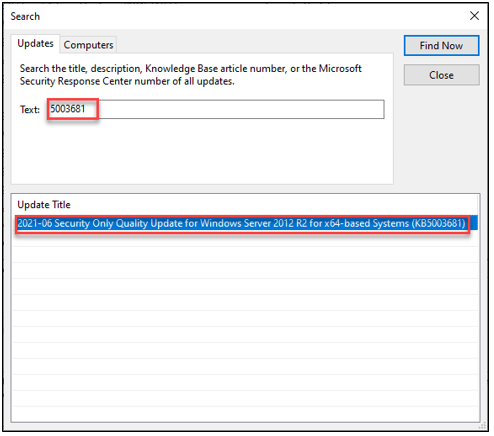

3.2. Đối với hệ thống sử dụng WSUS

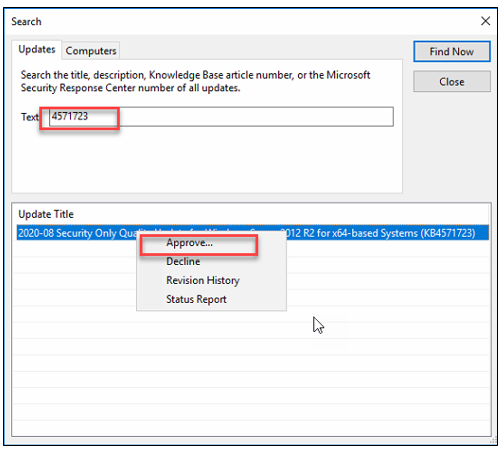

- Bước 1: Với các hệ thống sử dụng máy chủ WSUS để quản trị các bản cập nhật tập trung, nhập mã kb phù hợp dựa vào bảng trên mục 2.1.

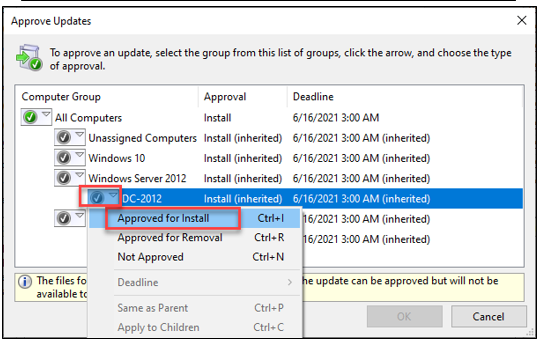

- Bước 2: Chọn Approve và chọn group hệ điều hành phù hợp với bản update

- Bước 3: Cài đặt bản cập nhật và khởi động lại máy chủ.

3.3. Kiểm tra lại bản cài đặt trên máy chủ

Các bước thực hiện tương tự ở mục 2.2.

4. Đối với những hệ thống chưa cập nhật được DC

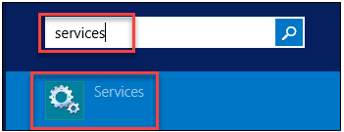

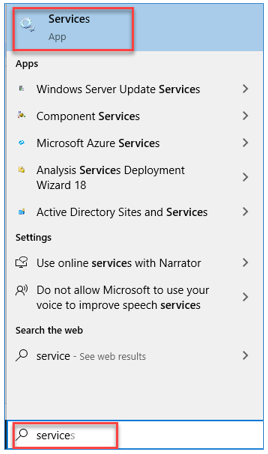

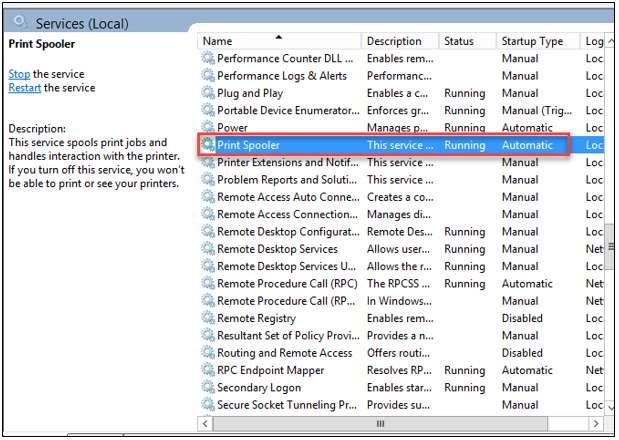

- Bước 1: Vào máy chủ DC, chọn Start > Nhập services.msc > Enter

- Bước 2: Tại mục Services, tìm đến mục Print Spooler > chuột phải chọn Properties

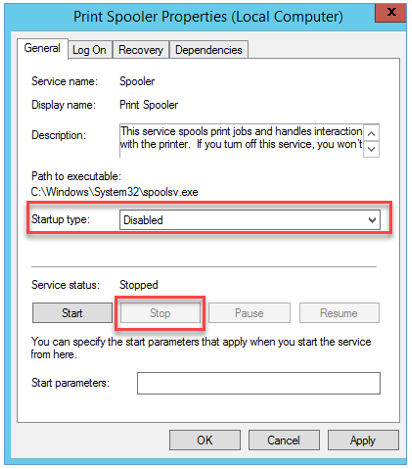

- Bước 3: Chọn Startup Type: Disable; Services Status: Stop

- Bước 4: Chọn OK để hoàn thành thiết lập.

Nguồn tham khảo:

https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2021-1675

https://twitter.com/_f0rgetting_/status/1405119285802897410